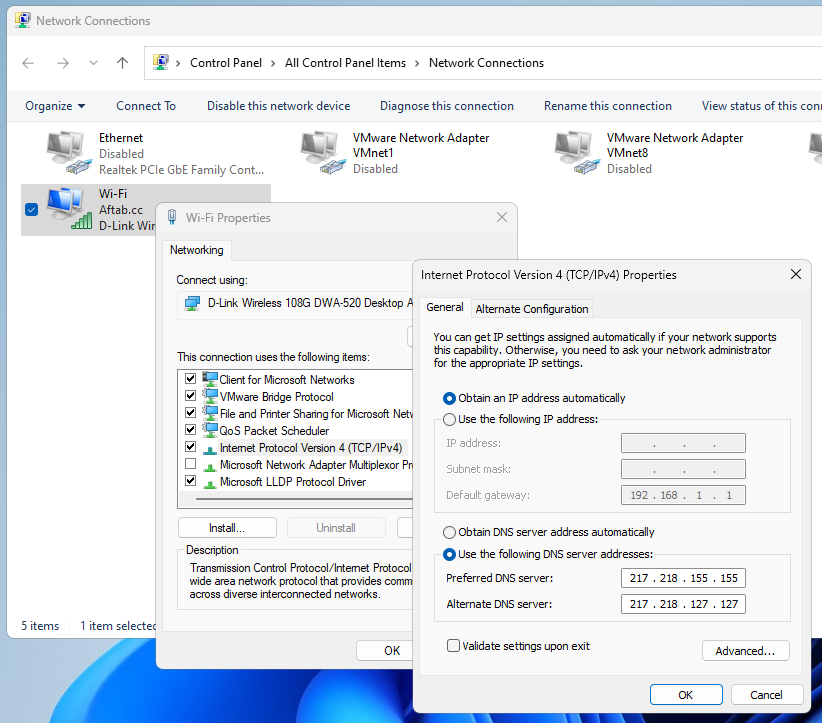

زمانهایی که اینترنت به اینترانت ملی تبدیل میشود، برای زندگی آنلاین، موارد خاصی نیاز است که در مورد آنها قبلاً صحبت شده؛ مثلاً: موتور جستجو، ایمیل، درایو، نقشه، مترجم و... ایرانی (موارد بومی که در اینترنت ملی کار کند) اگر سایتها در اینترنت ADSL شما باز نشدند، احتمالاً به خاطر تنظیمات DNS شماست که در مورد آن به طور مفصل صحبت کردهایم: وقتی یک سایت باز نمیشود باید چه کار کنم؟ در این مطلب هم نحوه تغییر DNSها بیان شده: راهنمای تغییر DNS در ویندوز و گوشی حالا اگر میخواهید سایتهای بومی باز شود، باید DNSهای سیستم را مطابق آموزش بالا به موارد زیر تغییر دهید: 217.218.155.155 217.218.127.127 موفق باشید؛حمید رضا نیرومند ... (ادامه)

English

English العربی

العربی Swedish

Swedish François

François

![[آی.جدول: اسکریپت ایجاد جدول آنلاین]](/img/blocks/ijadval.png)

![[مِلکا: سیستم مدیریت مشاور املاک]](/img/blocks/melka.png)

![[پارسخوان: نرم افزار خوانای متن فارسی]](/img/blocks/parskhan.png)

![[بوکفا ۲: سیستم مدیریت آنلاین کتابخانه]](/img/blocks/bookfa.png)

![[QuranPDF: قرآن پی.دی.اف]](/img/blocks/quran_pdf.png)

![[Robi: روبات روبی]](/img/blocks/robi.png)

![[هیسسس: سیستم هیسگوی خودکار: اولین سختافزار آفتابگردانی]](/img/blocks/hisss.png)

![[آی قصه!: نرم افزاری برای تقویت داستان سرایی کودکان]](/img/blocks/iqesseh.png)

![[دُر: نرمافزار کتابخوان تدریجی]](/img/blocks/dor.png)

![[Fonta: پژوهشی درباره فونت]](/img/blocks/fonta_book.png)

![[چگونه یک تجارت الکترونیک راهاندازی کنم]](/img/blocks/ecommerce_book.png)

![[بازی آنلاین نیکا]](/img/blocks/nika_ads.png)

زهرا:

زهرا: