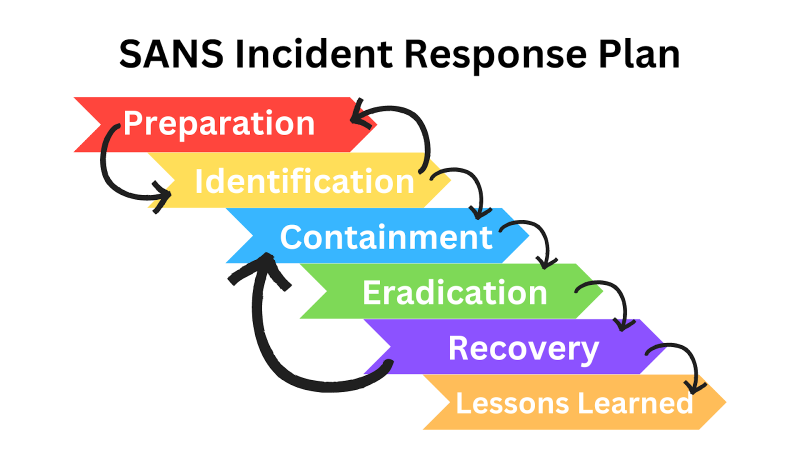

در W3Schools.com در مورد Incident Responce یا واکنش به حادثه، یک متودولوژی به نام PICERL معرفی شده است (اینجا را ببینید) که برای من جالب بود؛ چون در این بیست سالی که با انواع هک و حمله مواجه شدهایم آنچه در این متودولوژی گفته شده را تجربه کردهام.

این راهکار از ۶ گام تشکیل شده که البته لزوماً نباید به ترتیب طی شود:

۱- Preparation (آمادگی)

اولین گام در مواجهه با یک حادثه امنیتی این است که سازمان یا قربانی تصمیم بگیرد که میخواهد چه نوع برخوردی با این حادثه داشته باشد؟ مثلاً آن را دفع کند یا نه، اجازه دهد نفوذ و خرابکاری انجام شود و با مانیتور کردن تغییرات چیزهایی یاد بگیرد. همچنین، باید قبل از انجام این نوع اتفاقات مطمئن شد که لاگها و ابزارهای لازم جهت مانیتورینگ و... روی سایت و شبکه نصب و در دسترس است.

۲- Identification (شناسایی)

در این مرحله با بررسی پیغامهای امنیتی که احیاناً از سیستمهای امنیتی سایت آمده است و یا بررسی تغییرات مشکوک، حادثه شناسایی شود. باید بررسی شود که احیاناً این سیستمی که مورد حمله واقع شده جای دیگری نیز استفاده شده و خطر بالقوه در جای دیگر وجود دارد؟ وسعت حمله و تعداد کاربران و سیستمهایی که درگیر شدهاند شناسایی شود و...

۳- Containment (مهار)

در ادامه باید حملهکننده را از خرابکاری بیشتر مهار کرد و مطمئن شد که به اهداف بعدیاش نمیرسد. برای مثال اگر لازم است، باید یک بکآپ سریع از کل دادهها گرفت، احیاناً IP حملهکننده شناسایی و در فایروال بلاک شود، پسوردها تغییر کنند، از هاستینگ و مدیر سرور برای کسب اطلاعات بیشتر کمک خواست، بخشهای مشکوک و حیاتی را از دسترس خارج کرد و اقداماتی از این قبیل...

۴- Eradication (قلع و قمع)

اگر مرحله مهار با موفقیت انجام شود، مرحله بعد، ریشهکن کردن خرابکاریهای حمله است. این کار میتواند با ریاستور کردن یک بکآپ و یا رفع باگ اسکریپتها و بهروزرسانی آنها انجام شود.

۵- Recovery (بازیابی)

در این مرحله باید سیستم به حالت نرمال بازگردد، با تستهایی که انجام میشود باید بررسی شود که مشکلی وجود نداشته باشد، اگر در مانیتورینگ کم و کسریای بوده باید جبران شود تا اگر حملهکننده دوباره بازگشت، راحتتر بتوان با او مقابله کرد.

۶- Lesson Learned (درس از آنچه گذشت)

باید درسهایی که میشود را از حادثه گرفت؛ برای مثال: آیا تیم، دانش، ابزارها و دسترسیهای لازم را برای برخورد با حمله به طور مؤثر داشت؟ آیا لاگهای لازم در سیستم ثبت شده بود؟ چه بهبودهایی میشود داد تا حملات مشابه شکل نگیرد؟ و...

موفق باشید؛

حمید رضا نیرومند

English

English العربی

العربی Swedish

Swedish François

François

![[آی.جدول: اسکریپت ایجاد جدول آنلاین]](/img/blocks/ijadval.png)

![[مِلکا: سیستم مدیریت مشاور املاک]](/img/blocks/melka.png)

![[پارسخوان: نرم افزار خوانای متن فارسی]](/img/blocks/parskhan.png)

![[بوکفا ۲: سیستم مدیریت آنلاین کتابخانه]](/img/blocks/bookfa.png)

![[بوکفا ۱: سیستم مدیریت کتابخانه]](/img/blocks/library.png)

![[تیکفا: سیستم مدیریت پشتیبانی آنلاین مشتریان]](/img/blocks/tickfa.png)

![[هیسسس: سیستم هیسگوی خودکار: اولین سختافزار آفتابگردانی]](/img/blocks/hisss.png)

![[آی قصه!: نرم افزاری برای تقویت داستان سرایی کودکان]](/img/blocks/iqesseh.png)

![[دُر: نرمافزار کتابخوان تدریجی]](/img/blocks/dor.png)

![[QuranPDF: قرآن پی.دی.اف]](/img/blocks/quran_pdf.png)

![[Tathbit: برنامه تثبین حفظ قران کریم]](/img/blocks/tathbit.png)

![[شمسا: برنامه نمایش تاریخ شمسی و مدیریت کارهای روزانه]](/img/blocks/shamsa.png)

![[ URLهای خود را کوتاهتر کنید، روی آنها پسورد بگذارید و آمار بگیرید!]](/img/blocks/yourlir.png)

![[Robi: روبات روبی]](/img/blocks/robi.png)

![[?What next]](/img/blocks/next.png)

![[Fonta: پژوهشی درباره فونت]](/img/blocks/fonta_book.png)

![[چگونه یک تجارت الکترونیک راهاندازی کنم]](/img/blocks/ecommerce_book.png)

![[بازی آنلاین نیکا]](/img/blocks/nika_ads.png)

Hamid:

Hamid: